NIS2: Bent u in het toepassingsgebied?

De nieuwe Belgische cybersecurity-wet is nu van kracht.

Het mag duidelijk zijn dat cyberbeveiliging vandaag de dag van het allergrootste belang is voor alle bedrijven, openbare instellingen en zelfs particulieren.

Om uzelf en uw omgeving te beveiligen staan er talloze onderdelen en instrumenten ter beschikking. Niet enkel netwerkcomponenten zoals servers en routers moeten worden beschermd, maar ook computers van eindgebruikers en gegevens van werknemers en klanten, waar deze ook worden gehost.

Dit document is bedoeld als inleiding bij alle toekomstige inspanningen om uw omgeving te beveiligen, waarbij u zich eerst en vooral richt op het netwerk zelf. We gaan in op vragen zoals welke technologieën te gebruiken, welke architectuur in te zetten en hoe deze het beste te beveiligen.

Om een veilig netwerk te bouwen, moeten we verschillende componenten gebruiken, elk met een specifieke rol op het vlak van beveiliging. Om dit document duidelijk te structureren verdelen we deze componenten in twee categorieën: Inhoud filteren (content filtering) en verkeer monitoren (traffic monitoring).

Het eerste onderdeel, inhoud filteren, groepeert elementen die actief ingrijpen op het netwerk en verkeer kunnen manipuleren (goedkeuren, weigeren, wijzigen, enz.). Dit omvat:

De tweede categorie, verkeer monitoren, bestaat uit elementen die alleen het netwerk in de gaten houden en dus het dataverkeer niet sturen. Dit gebeurt voornamelijk via Intrusie Detectie Systemen (IDS)

Voor al deze elementen gelden een aantal best practices die toegepast moeten worden om de doelstellingen te halen en die moeten op de juiste manier genest worden.

Over het algemeen zijn er 3 soorten firewalls: stateless, stateful en next-generation.

De stateless en stateful firewalls inspecteren beide de packet headers voordat ze een beslissing nemen. Ze kijken dus enkel naar het IP-adres en de poort, bron en bestemming. Stateful firewalls slaan daarnaast informatie op over actieve verbindingen. Bij een open verbinding houdt de firewall een intern statusrecord bij dat bijgewerkt wordt wanneer nieuwe pakketten worden geïnspecteerd. Dat biedt de mogelijkheid om afwijkingen te detecteren. Bijvoorbeeld een DNS-respons zonder bijhorend verzoek.

We raden dus altijd aan een stateful firewall te gebruiken in plaats van een stateless.

Een Next-Generation Firewall (NGFW) daarentegen kan de payload van meeste pakketten inspecteren. De verwerkingscapaciteit en dus de prijs hiervan zijn natuurlijk hoger. Maar dit is momenteel de beste firewalltechnologie op de markt.

Als vuistregel geldt dat we de blootstelling van onze systemen aan risico's zoveel mogelijk willen verkleinen en dat alles wat toegankelijk blijft streng gecontroleerd moet worden.

We kijken dus vooral naar de configuratie en het onderhoud van de firewall zelf. We adviseren dan ook het gebruik van accounts op naam, idealiter geverifieerd via een directoryservice die gebruikt maak van het LDAP-protocol, met multifactor authenticatie en een geldig certificaat voor goede beveiliging.

Lees ons artikel over Multi-Factor Authenticatie: https://www.cert.be/nl/paper/accounts-beter-beschermen-met-multifactorauthenticatie

Het serviceaccount die wordt gebruikt om de actieve directory te bevragen moet zo min mogelijk rechten hebben.

Alle accounts op naam moeten ingericht zijn volgens het principe van least privilege. Zo krijgt een analist enkel leesrechten, terwijl een beheerder over lees- en schrijfrechten beschikt. Dit wordt best ingesteld via groepen van rollen in de directoryservice, om een wildgroei aan rechten te voorkomen. De inloggegevens van de lokale beheerder moeten veilig worden bewaard in een kluis en mogen nooit worden gebruikt, tenzij er geen andere keuze mogelijk is.

De lijst met accounts die toegang hebben tot de firewall moet worden bijgewerkt als werknemers worden aangeworven, de organisatie verlaten of een andere functie krijgen. Deze lijst moet minstens één keer per jaar worden herzien.

Qua netwerkconfiguratie moeten we absoluut een fysieke interface van de firewall toewijzen voor beheerstoegang in het beheers-VLAN. Netwerkinterfaces die niet gebruikt worden, moeten worden uitgeschakeld, de blootstelling aan veiligheidsrisico's zoveel mogelijk te beperken.

Het is ook belangrijk dat de firewall over statische routes beschikt voor alle interne netwerken die niet rechtstreeks verbonden zijn met de firewall. Dit om eventuele DNS- en spoofing-aanvallen te voorkomen.

Bij het instellen van het filterbeleid raden we aan om expliciete regels te gebruiken. Dit betekent dat u alles opschrijft wat u wilt doen, in een logische volgorde. Dit zonder uit te gaan van impliciete regels die misschien in de firewall zijn ingebouwd. Dit maakt het voor u en toekomstige beheerders ook gemakkelijker om het beleid te begrijpen en bij te werken. Het is ook eenvoudiger om specifieke parameters voor een regel te verfijnen. Kies er bijvoorbeeld voor om verkeer niet te loggen als bekend is dat er veel ruis op zit.

Pas ook het principe van de least privileges toe: open alleen de poorten die nodig zijn voor het goed functioneren van het bedrijf en de werknemers, en niet meer. Weiger ook niet om elke poort te openen, maar volg liever het principe van de "goede huisvader".

Alles wat niet expliciet wordt toegestaan door het filterbeleid moet ook expliciet worden geblokkeerd. Daarom is het belangrijk dat de instelling eindigt met een laatste regel die alles blokkeert en logt.

We zullen de logische volgorde van de regels van dichterbij bekijken, waardoor ze efficiënter, gemakkelijker te lezen en te onderhouden zijn. We onderverdelen deze in drie types:

Hier ziet u een beknopte weergave van hoe dit eruit zou zien:

Bron | Bestemming | Dienst van bestemming | Actie |

Toegestaan verkeer naar de firewall | |||

[ADMIN_NET] | admin_interface | HTTPS | Toestaan + loggen |

[DISTANT_OFFICE] | external_interface | IPSEC | Toestaan + loggen |

Toegestaan verkeer vanuit de firewall | |||

internal_interface | [UPDATE_SERVERS] | HTTPS | Toestaan + loggen |

external_interface | [DISTANT_OFFICE] | IPSEC | Toestaan + loggen |

Firewallbeveiliging | |||

alles | [ALL_INTERFACES] | alles | Blokkeren + loggen |

Toegestaan bedrijfsverkeer | |||

proxy | internet | HTTPS | Toestaan + loggen |

[USERS_NET] | [ADDS_SERVERS] | AD | Toestaan + loggen |

[MAIL_SERVERS] | internet | SMTP | Toestaan + loggen |

Regels inzake ruis: | |||

[USERS_NET] | users_net_broadcast | SMB_BROADCASTS | Blokkeren |

Final block | |||

alles | alles | alles | Blokkeren + loggen |

We willen de uitgaande internetverbindingen in de hand houden om verkeer van het type "Command & Control" (C2) of geheime kanalen te detecteren en de toegang tot malware of kwaadaardige websites te blokkeren. Daarvoor dient een proxy.

De proxy moet voldoende performant zijn om verkeer te ontsleutelen en analyseren. De proxyserver is dus een gateway tussen de gebruiker en de bestemmingsserver. De server behandelt alle verzoeken en reacties namens de gebruiker. In deze rol kan de proxy de inhoud van elke verbinding lezen en de gewenste filters toepassen.

Een proxy moet ook zorgen voor een veilige verbinding tussen zichzelf en de andere betrokken actoren. Men gebruikt hiervoor best TLS 1.3. Zorg ervoor dat er nooit toestemming wordt gegeven voor een downgrade van de versleutelingsmethoden. Met andere woorden, we willen expliciete proxies gebruiken in plaats van "bump-in-the-wire" (of transparante) proxies, die tekort schieten bij versleuteld verkeer.

De proxy moet ook beschikken over alle moderne protocolanalysemogelijkheden: HTTPv3, QUIC, DoT, DoH, DoQ, media streaming, enz.

We willen netwerktelemetrie kunnen volgen om anomalieën te identificeren (zeer waardevol bij exfiltratiedetectie) en ook netwerk captures (PCAP) om toekomstige bedreigingen op te sporen. Het loggen van HTTP-headers is ook interessant om gegevenslekken te vinden. Dit valt buiten het bestek van dit artikel, maar als u meer informatie of implementatiemethoden wilt, kunt u het volgende artikel raadplegen: https://cqr.company/web-vulnerabilities/information-leakage-via-http-headers/.

Hiermee bepaalt u hoe apparaten van gebruikers worden gevalideerd als ze toegang willen tot het internet. De authenticatie van proxies moet ingeschakeld worden, om nieuw beleid te kunnen maken voor gebruikers of groepen.

Er kunnen twee methoden worden gebruikt om een gebruiker te verifiëren, via het IP-adres van het apparaat of via een gebruikersnaam en wachtwoord. De tweede optie is uiteraard de beste, maar is niet mogelijk voor elk onderdeel van het netwerk, bijvoorbeeld servers. Vervolgens maken we een lijst met toegestane bronhosts en bestemmingen op basis van technische behoeften (updateservers). Servertoegang tot het internet is het gemakkelijkst te misbruiken door aanvallers om gegevens te stelen. Elke toegang die niet geauthenticeerd is of niet op de lijst staat, moet worden geblokkeerd.

Door gebruikers te verifiëren moet de proxy in staat zijn om lokale of domeinbeheerders, bevoorrechte accounts of serviceaccounts te detecteren en hun toegang tot het internet te blokkeren.

Bij een expliciete proxy gebruiken we meestal een Proxy Auto-Configuration (PAC) bestand of Web Proxy Auto-Discovery (WPAD). Dit beschrijft aan de client host hoe men toegang krijgt tot bronnen, afhankelijk van de URL, hostnaam of IP. Dit bestand moet worden opgeslagen op een manier die gemakkelijk en snel toegankelijk is voor de gebruikers, maar niet van buitenaf. Enkel gebruikers met de juiste privileges kunnen het wijzigen.

Met dit bestand is het mogelijk om bepaalde verbindingen te configureren zodat ze de proxy (DIRECT) omzeilen, maar de risico's die dit met zich meebrengt moeten zorgvuldig worden afgewogen.

Binnen het kader van dit beleid moet de proxy worden geconfigureerd om:

Als we het risico willen beperken dat een malafide apparaat fysiek verbonden wordt met het netwerk is Network Access Control (NAC) een goede oplossing. Met de NAC-oplossing kan de toestemming en het toegangsniveau van elk apparaat of elke gebruiker worden gecontroleerd alvorens deze verbinding maakt met het netwerk. Het apparaat of de gebruiker wordt eerst in een apart VLAN geplaatst en als de authenticatie en autorisatie zijn gevalideerd, wordt deze op het netwerk aangesloten.

De invoering van dergelijke oplossingen valt buiten het bestek van dit document, maar hier volgen enkele basisaanbevelingen:

Een NAC kan niet alleen de gebruiker authenticeren, maar ook de beveiligingsconfiguratie van de client host valideren om te zien of deze voldoet aan het beveiligingsbeleid. Bijvoorbeeld beschikken over een up-to-date antivirusprogramma, enz.

VPN's worden gebruikt om gescheiden hosts of netwerken via het internet op een beveiligde en vertrouwelijke manier met elkaar te verbinden.

Er zijn meerdere soorten VPN's. We zullen ons hier beperkten tot de twee belangrijkste: IPsec en SSL VPN-oplossingen. Het belangrijkste verschil is het protocolniveau: IPSec is ingebed in TCP/IP terwijl SSL/TLS een laag bovenop TCP/IP is.

Welke VPN-technologie er ook gekozen wordt, het is belangrijk om de gebruikelijke beveiligingsadviezen te volgen, afhankelijk van wat er beschikbaar is: goede authenticatie, goede toegangscontrole en goede logging. Dit valt buiten het bestek van dit document en zullen we in andere publicaties behandelen.

IPsec VPN's bestaan uit drie hoofdprotocollen: Internet Key Exchange (IKE), Authentication Header (AH) en Encapsulating Security Payload (ESP).

Als u een VPN-concentrator gebruikt, raden we het gebruik aan van Dead Peer Detection (DPD). Dat is een mechanisme waarmee de twee peers van een IPsec-tunnel kunnen detecteren of de andere peer niet meer bereikbaar is. De IKE security association vervalt dan.

Om nog verder te gaan, kunnen we een up-to-date state-of-the-art referentie hebben voor alles wat te maken heeft met de encryptiemechanismen in de NIST Special Publication 800-77.

SSL VPN's werken grotendeels op dezelfde manier als andere SSL/TLS-technologieën, zoals HTTPS. Concreet betekent dit dat de tunnel tot stand komt via vier stappen (de befaamde "four-way handshake"), namelijk de initiële controle, de serverauthenticatie, de encryptie-onderhandeling en dan de sleuteluitwisseling. De gegevens worden dan doorgestuurd in de tunnel die is gemaakt voor de eindpunten of netwerken waarvoor de VPN is geconfigureerd met de encryptiemechanismen en sleutels die zijn uitgewisseld.

Aangezien dit allemaal vrij standaard is, is de invoering en het onderhoud van dergelijke tunnels vrij eenvoudig.

Vergeet echter niet om een certificaat van redelijke grootte te kiezen (RSA 2048-bits voor een Let's Encrypt-certificaat is meer dan voldoende). Dit prachtige hulpmiddel van de Mozilla Foundation zou u veel moeten helpen: https://ssl-config.mozilla.org/

Het voorkomt het maken van fouten wanneer je een SSL-configuratie nodig hebt voor een dienst waar je niet veel vanaf weet.

Hieronder volgt de gebruikelijke minimale aanbeveling voor het gebruik van versleutelingsalgoritmen in SSL VPN op het moment van publicatie:

Instelling | Aanbeveling |

Cipher | AES-GCM, AES-CTR, AES-CBC, AES-CCM (128, 192, 256-bits sleutels) |

Handshake | RSA, DSA, ECDSA met 128-bits beveiliging: minimaal RSA of DSA met 3072-bits sleutel of ECDSA met 256-bits sleutel |

Hash authentication | HMAC-SHA256, HMAC-SHA384, HMAC-SHA512 |

Perfect Forward Secrecy (PFS) | DH14 tot DH21 |

Bron: ANSSI - Agence Nationale de la Sécurité des Systèmes d’Information. (2020, 1 januari). Guide des mécanismes cryptographiques. ANSSI. https://www.ssi.gouv.fr/uploads/2021/03/anssi-guide-mecanismes_crypto-2.04.pdf

IDS (Intrusion Detection Solution) en IPS (Intrusion Protection Solution) zijn oplossingen die bedreigingen in het netwerk kunnen opsporen en uiteindelijk blokkeren. Meer details hierover leest u in een van onze toekomstige artikelen.

WAF's (Web Application Firewalls) zijn apparaten die voor een webserver wordt geplaatst om de webservices te beschermen tegen aanvallen op applicatieniveau. Deze technologie wordt in een ander artikel besproken.

Om het netwerk op te delen in segmenten gebruiken we het concept van een VLAN (Virtual Local Area Network). Met deze technologie kunnen we binnen een router of een Layer-3 switch verschillende afzonderlijke virtuele netwerken creëren. En dit zonder de kosten en complexiteit van het inrichten van fysiek gescheiden netwerken.

Het grootste risico bij het gebruik van VLAN's in vergelijking met fysieke afscheiding zijn aanvallen die gebruik maken van VLAN-hopping. Hierbij gebruikt een aanvaller een mechanisme om van een minder gevoelig VLAN naar gevoeliger VLAN te "springen" en zo de beveiligingsmaatregelen die het gevoelige VLAN zouden moeten beschermen te omzeilen. Dit type aanval kan met een minimum aan voorbereiding worden afgeweerd. Dit nadeel weegt dus absoluut niet op tegen de voordelen van VLAN's.

We kunnen de risico's beperken door een paar aanbevelingen te volgen, die we zullen beschrijven in het volgende hoofdstuk "Configuratie van netwerkapparaten".

We zullen ook beschrijven hoe VLAN's kunnen worden misbruikt om een heel netwerk te creëren in het hoofdstuk "Traditionele netwerkbeveiliging".

Netwerkapparaten zijn in feite geen beveiligingsapparaten en mogen ook niet als zodanig beschouwd. Ze spelen echter wel een centrale rol hierin en kunnen gemakkelijk worden misbruikt door aanvallers. Hun configuratie verdient dus bijzondere aandacht vanuit beveiligingsoogpunt.

Er moet dus een aantal maatregelen worden genomen om de beveiliging van routers en switches robuuster te maken:

Om een compleet en veilig netwerk te bouwen met behulp van de hierboven beschreven componenten, zullen we het concept van segmenteren gebruiken. Dit concept vereist dat er een minimale risicoanalyse wordt uitgevoerd op de infrastructuur die we willen inrichten.

Die risicoanalyse zier eruit als volgt:

Op basis van bovenstaande analyse kunnen we de volgende zones maken:

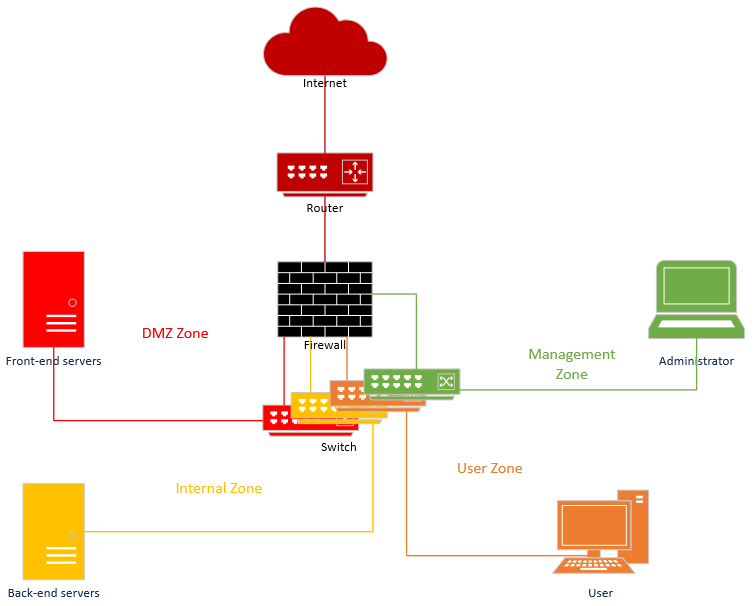

Vervolgens willen we al deze zones virtueel of fysiek van elkaar scheiden. Hier ziet u een voorbeeld van een dergelijke architectuur:

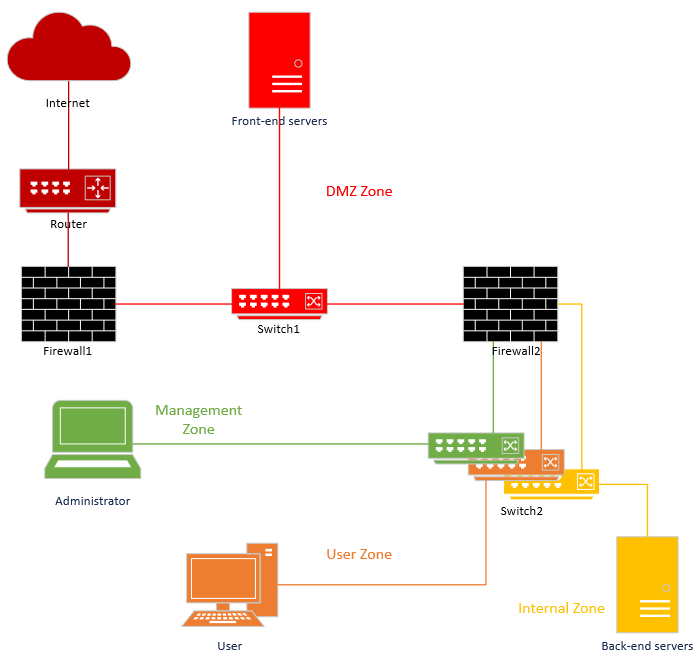

Hier gebruiken we een enkele firewall voor alle VLAN's en een enkele switch met een VLAN voor elke zone. Bij een duurdere en iets complexere opstelling krijgen we het volgende:

Hier gebruiken we twee firewalls, die van twee verschillende leveranciers kunnen zijn om het risico te beperken van een 0-day op één leverancier. Maar het risico is dat kennis/vaardigheden verwateren en in plaats van één goed geconfigureerd apparaat, heeft het bedrijf een goed geconfigureerd apparaat en een minder goed geconfigureerd apparaat. Dat laatste kan dan een veel gemakkelijker doelwit worden en het tegenovergestelde effect hebben van wat de bedoeling was. Kies dus zorgvuldig.

We gebruiken ook een fysiek gescheiden DMZ om de risico's van een 0-day op de switch en het risico van VLAN-hopping te beperken.

Deze voorbeelden laten zien dat het aantal beveiligingszones en -apparaten sterk kan variëren. Daarom is het belangrijk om een risicoanalyse uit te voeren als men een goede infrastructuur wil inrichten.

Zero Trust is een concept dat wordt gebruikt om een uiterst veilige infrastructuur te creëren waarin we verder gaan dan de traditionele architectuur die we eerder zagen.

Zoals blijkt uit de naam is er in deze architectuur geen impliciet vertrouwen gebaseerd op de netwerklocatie. Elke gebruiker of elk systeem dat toegang probeert te krijgen tot bronnen zal zich dus op een robuuste manier moeten authenticeren, bijvoorbeeld met multifactor authenticatie (MFA) Toegang zal al dan niet worden verleend afhankelijk van een toegangsbeleid met de minste privileges.

Ook op het vlak van microsegmentatie gaat dit concept een stap verder. Systemen worden immers strikter van elkaar gescheiden, met beschermingen en controles bij elke stap.

Een ZTN valt buiten het bestek van dit document, maar de NIST Special Publication 800-207 geeft een diepgaandere definitie van wat een Zero Trust Network is en de NIST SP 1800-35 legt in detail uit hoe een architectuur op basis van Zero Trust wordt geïmplementeerd.

In dit artikel hebben we een breed scala aan basistechnologieën en -strategieën voor beveiliging belicht. Dit een goede eerste stap, maar we raden u aan om uw kennis en vaardigheden steeds bij te spijkeren. In onze volgende publicaties zullen we ons richten op meer specifieke aspecten om u nog beter te beschermen.

ANSSI - Agence Nationale de la Sécurité des Systèmes d’Information. (2013, March 30). Premier Ministre - Agence nationale de la Sécurité des Systèmes D... Recommandations pour la définition d’une politique de filtrage réseau d’un pare-feu. https://www.ssi.gouv.fr/uploads/IMG/pdf/NP_Politique_pare_feu_NoteTech.pdf

ANSSI - Agence Nationale de la Sécurité des Systèmes d’Information. (2020, January 1). Guide des mécanismes cryptographiques. ANSSI. https://www.ssi.gouv.fr/uploads/2021/03/anssi-guide-mecanismes_crypto-2.04.pdf

ANSSI - Agence Nationale de la Sécurité des Systèmes d’Information. (2021, April 2). Recommandations pour une configuration sécurisée d’un pare... RECOMMANDATIONS POUR UNE CONFIGURATION SÉCURISÉE D’UN PARE-FEU STORMSHIELD NETWORK SECURITY. https://www.ssi.gouv.fr/uploads/2017/12/anssi-guide-recommandations_configuration_securisee_pare_feu_stormshield_network_security_version_3.7.17.pdf

Australian Government. (2022, July 29). Gateway security guidance package: Gateway technology guides. Gateway Security Guidance Package: Gateway Technology Guides | Cyber.gov.au. http://www.cyber.gov.au/resources-business-and-government/maintaining-devices-and-systems/system-hardening-and-administration/gateway-secuirty-guidance/gateway-technology-guides

Bhardwaj, R., Ipwithease, & Rashmi BhardwajMore From This AuthorI am here to share my knowledge and experience in the field of networking with the goal being - "The more you share. (2022, December 22). Proxy vs PAC file: Detailed comparison. IP With Ease. https://ipwithease.com/proxy-vs-pac-file/

Cisco. (2022, August 31). VLAN best practices and security tips for Cisco Business Routers. Cisco. https://www.cisco.com/c/en/us/support/docs/smb/routers/cisco-rv-series-small-business-routers/1778-tz-VLAN-Best-Practices-and-Security-Tips-for-Cisco-Business-Routers.html

Crawford, W. by Douglas, Crawford, D., Carroll, L., Lorraine, (R)., Eng. T. H. 4000, Douglas Crawford replied to Eng. Tarek Herik 4000 (R)., Johnny, johnny, D. C. replied to, Foster, K., & Douglas Crawford replied to kristy foster. (2020, June 30). VPN encryption types: Openvpn, IKEV2, PPTP, L2TP/IpSec, SSTP. ProPrivacy.com. https://proprivacy.com/vpn/guides/vpn-encryption-the-complete-guide

Kozierok, C. M. (2005, September 20). IP Security (IPSec) Protocols. The TCP/IP guide - IP security (IPSec) protocols. http://www.tcpipguide.com/free/t_IPSecurityIPSecProtocols.html

Merchant, S. (2021, September 26). TLS 1.3 is moving forward: What you need to know today to get ready. Gigamon Blog. https://blog.gigamon.com/2018/05/10/tls-1-3-is-moving-forward-what-you-need-to-know-today-to-get-ready/

Michali, C. (2023, March 20). Stateful vs. stateless firewall. Check Point Software. http://www.checkpoint.com/cyber-hub/network-security/what-is-firewall/what-is-a-stateful-firewall/stateful_vs_stateless_firewall/#:~:text=Stateful%20and%20stateless%20firewalls%20largely,valid%20based%20on%20predefined%20rules

Network Access Control. Network Access Control - The Hacker Recipes. (n.d.). http://www.thehacker.recipes/physical/networking/network-access-control

NIST - National Institute of Standards and Technology. (n.d.). Guide to IPsec VPNS. National Institute of Standards and Technology. https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-77r1.pdf

NSA - National Security Agency. (2022, June). Network Infrastructure Security Guide - U.S. Department of Defense. National Security Agency. https://media.defense.gov/2022/Jun/15/2003018261/-1/-1/0/CTR_NSA_NETWORK_INFRASTRUCTURE_SECURITY_GUIDE_20220615.PDF

Palic, J. (2022, November 23). Comparing IPsec vs. SSL VPNS. ONLC. http://www.onlc.com/blog/comparing-ipsec-vs-ssl-vpns/#:~:text=The%20main%20difference%20between%20IPsec,or%20application%20on%20the%20network

Speaker, M. C. (2023a, May 16). Full proxy. Technology Focused Hub. https://network-insight.net/2015/10/22/full-proxy/